Was kann Ihren Computer infizieren und wie beängstigend das ist. Nehmen Sie einen beliebigen Hacker-Film, und es wird etwas über Viren und Trojaner zu sehen sein. Das mag auf der Leinwand schön und romantisch aussehen, aber wie sieht es im wirklichen Leben aus?

Gleich vorweg: Wie Sie sich schützen können

Viren, Trojaner und bösartige Programme gibt es. Als Nächstes werden wir sie im Detail beschreiben, aber zuerst erfahren Sie, wie Sie sich vor ihnen schützen können.

- Verwenden Sie Antivirenprogramme. Sie schützen vor den meisten Viren, Trojanern und Würmern. Sie müssen nicht das teuerste und ausgefeilteste Antivirenprogramm kaufen, die Basisversionen reichen aus.

- Wenn Ihr Betriebssystem ein Update anbietet, installieren Sie es. Das Update deckt Lücken, durch die Würmer und Viren in Ihr System gelangen können.

- Verwenden Sie kostenpflichtige lizenzierte Programme, abonnieren Sie offizielle Musikdienste und sehen Sie sich abonnierte Sendungen an, das ist heutzutage billig. Fast alle bösartigen Programme gelangen über gehackte Software und Websites wie “Seifenopern ohne Registrierung herunterladen” auf Ihren Computer.

- Sichern Sie wichtige Dokumente in der Cloud und auf externen Medien – Flash-Laufwerken und Festplatten.

- Behandeln Sie die Fotogalerie auf Ihrem Handy so, als ob sie jeden Moment im Internet veröffentlicht werden könnte.

Im Falle einer ernsthaften Infektion Ihres Computers oder Telefons ist es am besten, Ihr System zu säubern. Schauen Sie sich die Programme an und denken Sie: “Was wäre, wenn ich morgen alles hier löschen müsste?”

Viren

Ein Virus ist ein Programm, das sich gegen Ihren Willen kopiert. Es kann auch für Sie schädlich oder für Hacker nützlich sein, aber was es zu einem Virus macht, ist seine Fähigkeit, sich zu verbreiten. Was sie tun, ist Folgendes.

- Der Virus gelangt auf Ihren Computer – Sie stecken einen infizierten USB-Stick ein, laden eine Datei aus dem Internet herunter oder öffnen eine verdächtige E-Mail.

- Mithilfe eines Verbreitungsmechanismus (jeder Virus hat seinen eigenen Mechanismus) startet sich der Virus selbst und gelangt in den Arbeitsspeicher.

- Der Virus findet und infiziert Dateien nach einem bestimmten Prinzip – zum Beispiel alle ausführbaren Dateien oder alle Dateien auf Flash-Laufwerken. Wenn die infizierte Datei nun auf einem anderen Computer ausgeführt wird, wird der Virus dort aufgedeckt und abgespielt.

- Gleichzeitig tut der Virus auf dem Computer das, was er tun muss: Er löscht Daten, formatiert Festplatten, stellt Ihre Fotos ins Netz, verschlüsselt Dateien oder stiehlt Passwörter. Dies ist optional und hängt von der Phantasie des Entwicklers ab.

Würmer

Diese Programme ähneln den Viren, mit einem Unterschied: Sie verfügen über eingebaute Mechanismen zur Verbreitung über das Netzwerk, während ein Virus in Dateien übertragen werden muss. Zu diesem Zweck nutzen Würmer Schwachstellen in E-Mail-Programmen, Netzwerkprotokollen und Betriebssystemen aus. Einfach ausgedrückt: Sie müssen nichts tun, um von einem Wurm infiziert zu werden. Der erste Netzwerkwurm war der Morris-Wurm. Im November 1988 infizierte er 6.000 Knoten im ARPANET, der späteren Muttergesellschaft des Internets. Für die damalige Zeit war dies fast eine Katastrophe, da der Wurm den Netzwerkbetrieb störte und Verluste in Höhe von 96 Millionen Dollar verursachte. In jüngerer Zeit, im Jahr 2010, wurde der Stuxnet-Wurm eingesetzt, um einige Industrieanlagen zu stören und Daten von wichtigen Einrichtungen wie Flughäfen, Kraftwerken und Stadtsystemen zu sammeln. Derselbe Wurm war auch in iranischen Atomanlagen aktiv. Heute nimmt die Bedrohung durch Würmer ab, weil wichtige Netzwerk-Gateways zunehmend geschützt werden: Wenn sich ein Wurm in das “große Internet” einschleicht, kann er sofort erkannt und gestoppt werden – allerdings nur, wenn der Wurm bereits bekannt ist oder eine bereits entdeckte Netzwerkschwachstelle nutzt.

Trojaner

Trojaner kopieren und starten sich nicht selbst, aber das macht sie nicht weniger gefährlich. Sie sind nach dem trojanischen Pferd benannt, mit dem griechische Spezialeinheiten in Troja eindrangen. Trojaner auf Computern funktionieren auf ähnliche Weise.

- Ein nützliches Programm wird entwendet. Der Hacker fügt einen trojanischen Code hinzu. Meistens handelt es sich dabei um gehackte Raubkopien oder ein Programm zum kostenlosen Herunterladen von Musik.

- Wenn der Benutzer ein nützliches Programm startet, beginnen zwei Programme zu arbeiten: das nützliche, das eigentlich ausgeführt werden sollte, und das schädliche, das still und unbemerkt etwas Schlechtes tut.

- Es kann sein, dass der Benutzer nicht einmal merkt, wenn etwas schief gelaufen ist. Ein Trojaner kann heimlich laufen oder bis zu einem bestimmten Punkt “schlafen”.

- In der Folge kann der Trojaner alles Mögliche tun: Ihren Computer sperren, auf ihn für andere Computer zugreifen oder Dateien löschen.

Oft werden Trojaner unter dem Deckmantel scheinbar notwendiger Programme aus dem Internet heruntergeladen: Werbeblocker, Download-Gaspedale, der neueste Systemoptimierer und so weiter. Aber in Wirklichkeit bringen diese Programme wenig, und das Risiko, Ihren Computer zu infizieren, ist hoch. Laden Sie daher Software nur von den offiziellen Seiten der Hersteller und Entwickler herunter. In den App-Stores für Smartphones finden Sie eine Menge mysteriöser Programme wie “Flashlight”: Einerseits sind sie kostenlos, aber wenn Sie sie benutzen, verlangen sie Zugriff auf Kontakte, Dateien, Fotos, Kamera… Könnte es sein, dass Sie unter dem Deckmantel einer Taschenlampe einen Spyware-Trojaner erhalten?

Spyware

Ein Spyware-Programm sammelt Ihre Daten und sendet sie irgendwo hin. Am einfachsten ist es, darauf zu warten, dass Sie irgendwo in einem Online-Shop Ihre Kreditkartendaten eingeben, diese Daten abzufangen und an Hacker zu senden. Spione können Teil eines Virus, Wurms oder Trojaners sein. Was können Spione sonst noch tun?

- alle Tastenanschläge und Mausbewegungen aufzeichnen;

- bildschirmfotos machen;

- ihre Dateien auf den Server einer anderen Person übertragen;

- audio- und Videoaufnahmen über Mikrofon und Webcam machen;

- beobachten, welche Websites Sie besuchen, um diese Daten an Werbetreibende zu verkaufen.

Wenn Sie glauben, dass niemand daran interessiert ist, Sie auszuspionieren, liegen Sie falsch. Tausende von Werbetreibenden auf der ganzen Welt sind auf der Jagd nach genauen Nutzerdaten, und einige von ihnen verwenden möglicherweise genau solche Software. Als das Pokemon Go-Fieber begann, waren viele Sicherheitsexperten alarmiert: Das Spielzeug selbst benötigte nicht nur Zugriff auf die Kamera und die Geolokalisierung, sondern auf fast das gesamte Telefon. Was hat dieses Programm im Hintergrund gemacht, während die Leute Pokemon fingen?

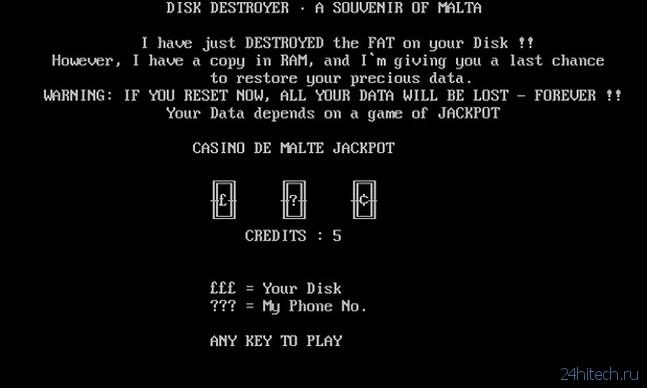

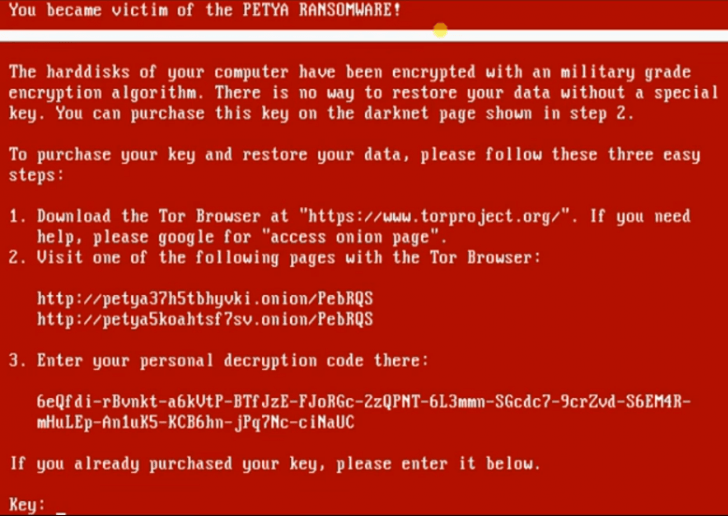

Ransomware und Porno-Banner

Ransomware sperrt Ihren Computer und verlangt ein Lösegeld, um ihn zu entsperren, oder verschlüsselt Dateien und verlangt ein Lösegeld, um sie zu entschlüsseln. Sie verbreiten sich wie Viren, Würmer oder Trojaner. Ransomware wurde entwickelt, um Geld zu verdienen, daher ist es das Ziel, das Opfer so schnell wie möglich zur Zahlung zu bewegen. Um ein Gefühl der Dringlichkeit zu erzeugen, kann Ransomware behaupten, dass nur noch eine bestimmte Zeitspanne verbleibt, bevor die Dateien zerstört werden. Sie können dem Opfer Schande bereiten: Sie drohen dem Opfer beispielsweise damit, dass auf seinem Computer Kinderpornos gefunden wurden und er bald der Polizei übergeben wird. Das verwirrte Opfer überweist lieber das Geld, als sich damit zu befassen. Eine Welle solcher Ransomware-Viren schwappte vor einigen Jahren über die Welt, und der bekannteste Angriff war die massive Verbreitung der Ransomware Petya und NotPetya in den Jahren 2016 und 2017. Experten sagen jedoch, dass die Ransomware nur eine Tarnung war und die Hacker im Allgemeinen nur Schaden anrichten wollten. Geld an die Ransomware zu überweisen, ist natürlich keine Option: Erstens wird Ihr Computer danach meist nicht wieder freigeschaltet, und zweitens inspiriert die Überweisung die Ransomware nur dazu, neue Arbeitsabläufe auszuführen.

Werbung für Malware

Stellen Sie sich vor: Sie arbeiten wie gewohnt und einmal in 10 Minuten erscheint ein Werbefenster, das den gesamten Bildschirm bedeckt. Nach 20 Sekunden verschwindet es von selbst wieder. Das ist zwar nicht sonderlich störend, aber doch lästig. Oder Sie gehen auf die Website der Bank und werden auf eine Partner-Website weitergeleitet, die anbietet, eine Kreditkarte ohne Registrierung und SMS zu eröffnen. Was das bedeutet:

- Einige skrupellose Webmaster verdienen Geld, indem sie Werbung schalten und Besucher auf ihre Websites locken.

- Da er skrupellos ist, kümmert er sich nicht um die Qualität des Publikums. Ihm geht es nur darum, dass die Werbung angezeigt wird.

- Er erstellt einen Werbevirus, der alles in einer Reihe infiziert und die gewünschten Anzeigen auf den Computern der Opfer ausrollt.

- Für jede Anzeige erhält der Webmaster einen Pfennig.

- Eine Kopeke an die Welt – für den Anzug eines toten Mannes (irgendwie sagt man das).

Adware selbst ist nicht schwer herzustellen und wird am häufigsten durch das Trojaner-Modell verbreitet: Ihnen wird ein Programm wie “Musik von VKontakte herunterladen” angeboten, und zusammen mit diesem Programm wird ein Adware-Trojaner im System installiert. Und wenn Sie das Musikprogramm deinstallieren, bleibt der Trojaner zurück. Es ist wichtig zu wissen, dass die von solchen Trojanern angezeigte Werbung nicht unbedingt von skrupellosen Werbetreibenden stammt. Auf dem Screenshot unten wird beispielsweise Werbung von 1XBet eingeblendet, was aber nicht bedeutet, dass diese Firma an der Erstellung der Malware beteiligt war. Es ist wahrscheinlicher, dass sie Anzeigen auf einer fragwürdigen (aber legitimen) Plattform platziert haben. Die Hacker haben sich auf dieser Website als Werbeseite registriert, aber anstelle der Website haben sie Werbung in die Malware eingeschleust. Und jetzt verdienen sie Geld damit, dass sie Werbung abschalten, wo sie nicht sein sollte.

Botnets

Botnets sind Gruppen von Computern, die von einem einzigen Punkt aus gesteuert werden und das tun, was der Botnet-Master will. Wenn Ihr Computer Teil eines Botnets wird, kann er unbemerkt für Angriffe auf andere Websites, den Versand von Spam oder Schlimmeres verwendet werden. Ein Beispiel: Hunderttausende Menschen haben eine App für “kostenlose Fernsehsendungen” heruntergeladen. Zusammen mit der Anwendung (die möglicherweise gar nicht funktioniert) wurde ein unsichtbarer Dienst auf ihrem Computer installiert. Er macht sich in keiner Weise bemerkbar und wartet auf einen Befehl des “Zentrums”. Irgendwann erhält das “Zentrum” den Auftrag, eine Website, z. B. eines politischen Gegners, auszuschalten. “Das “Zentrum” befiehlt seinem Botnetz: “Stelle eine Million Anfragen an diese und jene Website. Und das ganze Botnetz, alle 100.000 Computer, fangen an, das zu tun. Die Website ist überlastet und funktioniert nicht mehr. Das nennt man einen DDoS-Angriff – Distributed Denial of Service. Das ist so, als würde man allen Moskauern sagen, sie sollen zu Auchan gehen, um Buchweizen zu kaufen, und wenn ihnen der Buchweizen ausgeht, sollten sie nicht ohne einen Skandal gehen. Wenn Ihr Computer Teil eines Botnetzes war, werden Sie es vielleicht nicht einmal merken, weil alle Anfragen im Hintergrund ablaufen. Aber der Schaden, den ein massives Botnetz anrichtet, kann beträchtlich sein. Botnetze werden nicht nur auf Desktop-Computern, sondern auch auf Smartphones eingerichtet. Stellen Sie sich zehn bis zwanzig Millionen Smartphones in einem riesigen Botnetz vor, das stundenlang mehrere hundert Anfragen pro Sekunde stellt. Eine sehr gefährliche Waffe.

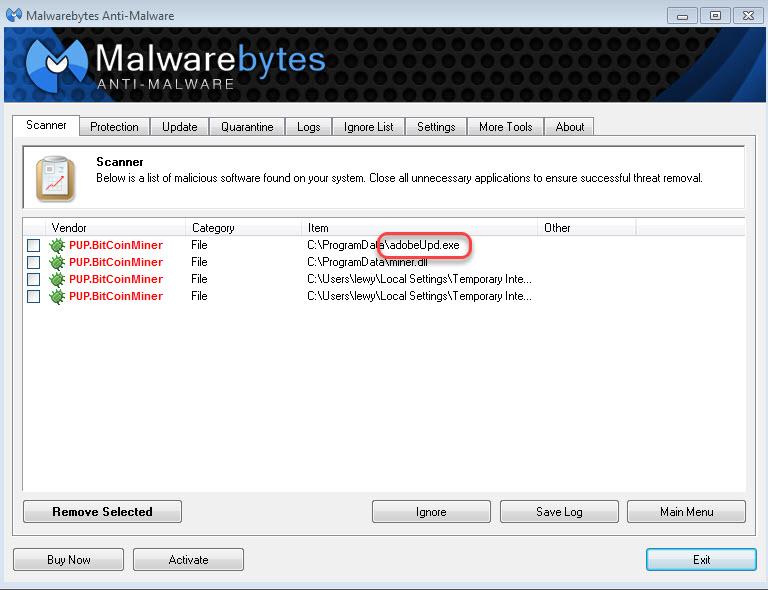

Schürfer

Botnets werden von Zeit zu Zeit gebraucht, aber Kryptowährung wird immer gebraucht. Sie können das Geschäftliche mit dem Angenehmen verbinden, indem Sie Ihrem Programm die Fähigkeit zum Mining von Kryptowährungen hinzufügen. Es ist unwahrscheinlich, dass ein einzelner Computer einen ganzen Bitcoin für einen Angreifer schürfen kann, aber eine Million Computer in einem Botnet können es. Der Schaden eines Miners besteht darin, dass er Ihren Prozessor bis an den Rand belastet, was seine Lebensdauer verkürzt, und der Computer selbst wird langsamer. Und wenn Sie einen Laptop haben, der im Akkubetrieb läuft, kann ein Miner ihn in einer halben Stunde leer saugen. Miner betten sich in gehackte Programme ein. Das jüngste Beispiel war, als Hacker das Musikprogramm Ableton Live hackten und es kostenlos zur Verfügung stellten, aber ein Miner an Bord war. Manchmal findet man auch Miner auf Websites. Natürlich werden Sie nie einen Miner in offizieller Software und auf offiziellen Websites finden. All dieser Schmutz und Dreck findet sich nur im Bereich der Gratisprogramme, gehackten Programme und Sendungen ohne SMS. Seien Sie vorsichtig.

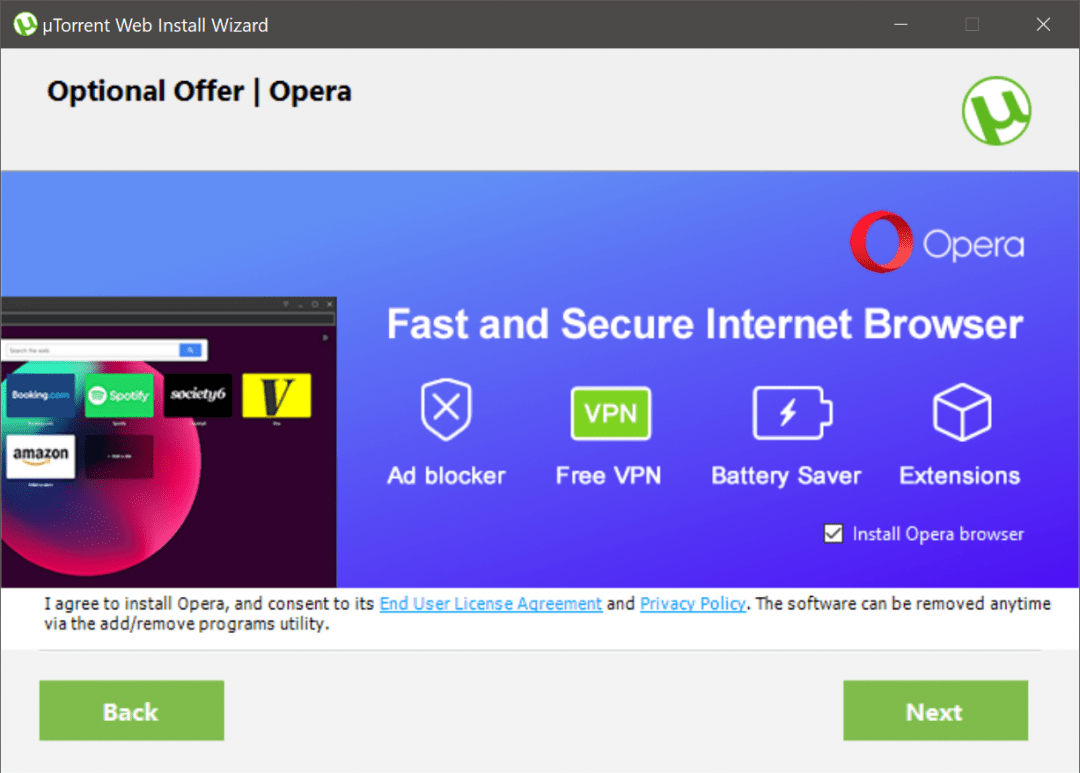

Bloatware

Nehmen wir an, Sie beschließen, Torrents herunterzuladen. Das ist an sich noch kein Verbrechen, also gehen Sie auf die Website eines beliebten Torrent-Clients und laden die App herunter. Das offizielle Installationsprogramm öffnet sich und Sie blättern schnell durch alle Bildschirme. Dann sehen Sie – Sie haben ein neues Sicherheitssystem auf Ihrem Computer, statt des Standardbrowsers ist jetzt “Opera” zu sehen, und in der Programmbedienung gibt es einige neue Typen. Woher kommt das?

Wenn Sie genau hinsehen, stellt sich heraus, dass Sie bei der Installation des Torrent-Clients unbemerkt das Häkchen bei der zugehörigen Installation von allem anderen nicht entfernt haben. Und nun haben Sie einen ganzen Zoo an unnötiger Software in Ihrem Speicher – Bloatware. Wenn Sie über ein hohes Maß an Computerkenntnissen verfügen, werden Sie höchstwahrscheinlich in der Lage sein, all die Programme zu entfernen, die plötzlich auftauchten. Aber wenn Ihre Eltern oder Kinder angegriffen werden, finden sie vielleicht nicht mehr den Weg. Bloatware selbst ist nicht immer gefährlich: Es kann sich um gewöhnliche Programme von unterschiedlichem Nutzen handeln.

Bonus

Am Ende können Sie sehen, wie Antivirus in verschiedenen Situationen funktioniert:

- beim Entpacken eines Programms mit einem Virus;

- starten eines Virus;

- was passiert, wenn ich einen Virus starte und dann das Antivirenprogramm einschalte – wird es desinfiziert oder nicht?